A DevOps forradalmasította a szoftverfejlesztést: gyorsabb kiadásokat, agilitást és automatizációt hozott. Ugyanakkor a sebesség gyakran a biztonság rovására megy – kimaradnak a kontrollok, nő a sérülékenység esélye. Ez a cikk bemutatja, hogyan lehet egyszerre gyorsan és biztonságosan fejleszteni, és milyen modern eszközök segítenek ebben.

A DevOps filozófia és a biztonság

A DevOps filozófia célja, hogy gyorsabbá, agilisabbá és minél inkább automatizálttá tegye a szoftverfejlesztési és üzemeltetési folyamatokat. A kódváltozások gyakorisága, a CI/CD pipeline-ok, a konténerizált környezetek és a felhőalapú infrastruktúra használata viszont rendkívül sok kihívást hordoz magában.

A klasszikus biztonsági eszközök nem, vagy csak korlátozottan képesek kezelni az ezekkel a komponensekkel járó kihívásokat. Ebben a cikkben azt vizsgáljuk meg, hogy milyen kihívásokra mely biztonsági technológiákat ajánlott alkalmazni, továbbá szót ejtünk ezen eszközök üzemeltetési igényeiről és integrációs lehetőségeikről.

A DevOps előnyei

Elöljáróban fontos leszögezni, hogy a DevOps metódus rendkívül hasznos üzleti szempontból, ugyanis jelentősen meggyorsítja az alkalmazások fejlesztését és üzembe helyezését. Ugyanakkor a fejlesztők folyamatosan a fejlesztési folyamat gyorsítására törekednek, aminek az esetek nagy százalékában viszont a biztonság látja kárát. Kimaradnak a kontrollok, a programozó gyakran olyan, nyílt forráskódú vagy külső féltől származó megoldásokhoz nyúl, amelyek eredete nem tisztázott, sőt sok esetben sérülékenységet rejtenek. A manuális kódellenőrzés olyan mértékben lassítja le a fejlesztést, hogy az az üzleti hatékonyság kárára megy, így jellemzően ezt a szakaszt is átugorják a fejlesztők.

Jogos felvetés, hogy miért is lenne a fejlesztő feladata az IT-biztonsághoz érteni. Ugyanakkor a biztonsági csapatok nem értik a DevOps folyamatokat, nem ismerik a kódnyelveket vagy akár a felhőkörnyezetet, ahol ezek az erőforrások futnak. Mi a megoldás?

Natív biztonság a felhőben is

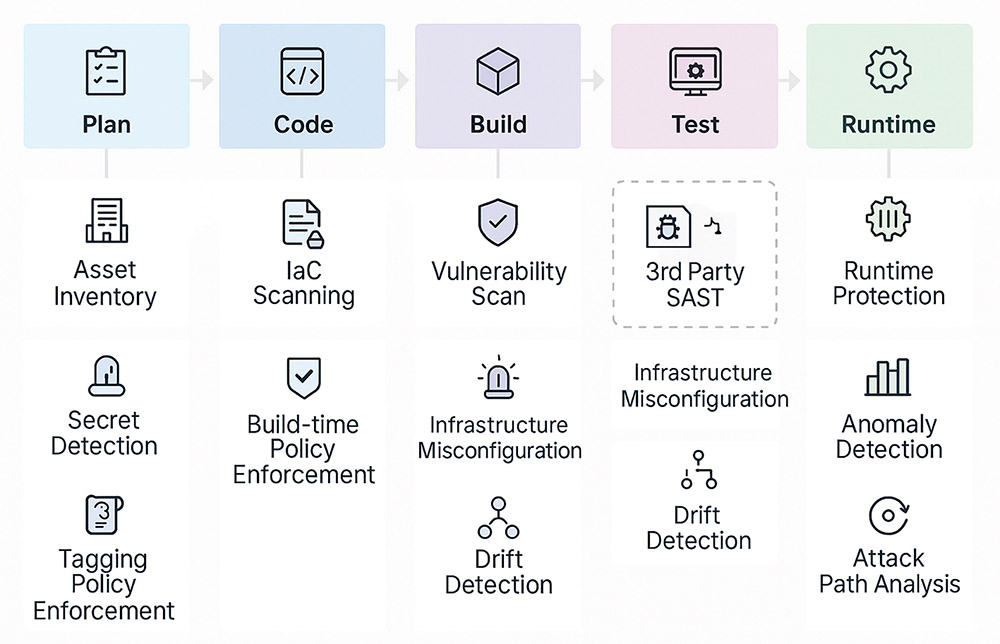

Komplex a kérdés, de ma már több olyan biztonsági megoldás is elérhető a piacon, amely igyekszik a teljes fejlesztési ciklust biztonságossá tenni. Ezeknek a megoldásoknak a gyűjtőneve a Cloud-Native Application Protection Platform (CNAPP). Céljuk, hogy a fejlesztési folyamat elején, az úgynevezett „shift-left” elv alapján még a telepítés előtt, a kód írása közben emeljék a biztonsági szintet, felhívják a figyelmet az esetleges félrekonfigurációra, a túlzó jogosultságokra, a túlskálázásra vagy akár a kódban felejtett secretekre, jelszavakra, kulcsokra.

Segítenek megérteni az összefüggést minden eszköz között, vizsgálják a szoftverellátási láncot, szabályozási megfelelőség szempontjából monitorozzák a környezetet, illetve ajánlásokat tesznek. A piacvezető eszközök képesek esetleges támadási útvonalakat modellezni és hálózati szempontból vizsgálódni. Biztosítani tudják a konténerizált környezeteket, folyamatosan monitorozzák a serverless infrastruktúrát. Túlzó jogosultságok, gépi hozzáférések esetén automatizáltan blokkolhatjuk ezeket a felhasználókat, így elkerülve a jogosultságok kihasználásából adódó (privilege escalation) incidenseket.

Melyik CNAPP?

Amikor már azonosítottuk, hogy CNAPP-re van szükségünk, a következő kihívás az lesz, hogy a megtaláljuk a környezetünkhöz leginkább illő megoldást. Alapvetően az alábbiakat érdemes keresni az adott megoldás funkciói között:

- IaC security (kódbiztonság infrastruktúra szempontjából)

- DevOps + CI/CD integráció

- Compliance megfelelőség

- Runtime biztonság konténerek és serverless környezetek esetében

- Jogosultságkezelés, hozzáféréskezelés

- Workload protection

Nem kell mindig csillagromboló

A CNAPP világban a Palo Alto PrismaCloud az abszolút piacvezető, integrációi és funkciói egyértelműen kiemelik a mezőnyből. Mégis, vannak olyan környezetek, ahová nem szükséges ennyire komplex megoldást telepíteni, meg lehet oldani másképp is. Amennyiben nem többfelhős (multicloud) környezetet üzemeltetünk, a felhőszolgáltató platformok által kínált natív biztonsági megoldások is elegendőek lehetnek egy bizonyos szintig – például egy audit túlélésére szinte biztosan megfelelnek. Ugyanakkor minden esetben ajánlott ezen eszközök funkcióit saját tesztkörnyezetben is tesztelni, hamar kiderülhet ugyanis, hogy komolyabb biztonsági kontrollokra lenne szükség. De ha nem a legkomplexebb konténerizált környezetet és DevOps toolkitet használjuk, ilyen esetben is megtaláljuk a piacon a megfelelő megoldást.

A Rapid7 kifejezetten kis- és közepes méretű szervezetek környezetére specializált InsightCloudSec megoldása rendkívül jó funkciókkal rendelkező CNAPP megoldás. BotAutomation funkciójával szinte mindent automatizálhatunk, az előre definiált „Insight-Pack”-ek pedig támogatják a compliance megfelelést.

| A forráskód is vizsgálva jó Alkalmazásfejlesztés szempontjából érdemes még megemlíteni a SAST/DAST eszközöket, amelyek elengedhetetlenek a forráskódvizsgálathoz. A CNAPP megoldások nem vizsgálnak forráskódot, erre dedikált SAST (Static Application Security Testing) megoldásra van szükség. A DAST (Dynamic Application Security Testing) megoldások pedig kifejezetten a front-endet vizsgálják, leginkább webalkalmazások esetén érdemes használni őket. Kiváló példa erre a BlackDuck megoldása, mely nem csak a DAST/SAST szegmens piacvezetője, de talán a legkiforrottabb SCA (Software Composition Analysis) megoldás fejlesztője is. |

Konténerbiztonság szempontjából viszont fontos az agent-alapú technológia is. Lokálisan telepíthető konzollal a SentinelOne Cloud Native Security és a Palo Alto Prisma Cloud rendelkezik. Mindkettő eBPF- (extended Berkeley Packet Filter) alapú agentet használ. Ezek az agentek anélkül teszik lehetővé a kernel szintű megfigyelést, hogy módosítanák a kernel forráskódját. Képesek mély szintű információt adni a futásidejű környezetről és arról, hogy egy konténer vagy egy pod hogyan viselkedik az aktuális környezetben. Ezek az adatok felhasználhatók viselkedésalapú elemzéstől kezdve hálózati szegmentációra is. A Prisma Cloud Twistlock megoldása pontosan ezt teszi.

Biztonság a teljes folyamatban

Összefoglalva elmondható, hogy a DevOps környezetek biztonsága nem csupán új biztonsági eszközök bevezetését, hanem gondolkodásmódbeli változást is megkövetel. Az eBPF-alapú megközelítés kiemelkedő teljesítményt és mély rálátást biztosít a konténerizált környezetekre, de igazi hatékonysága akkor érvényesül, ha egy átfogó CNAPP-megoldás részeként használjuk. Így a fejlesztési folyamatokat nem szakítjuk meg, nem változtatjuk meg az addig jól bevált módszereket, csak becsatlakoztatjuk a biztonsági kontrollokat a már meglévő folyamatokba. Ezt a megközelítést nevezzük DevSecOps-nak: a biztonság már nem különálló szigetként működik, hanem a fejlesztési és üzemeltetési folyamatok szerves része lesz. A cél, hogy a biztonság automatikusan beépüljön minden lépésbe – a kódírástól a runtime környezetig.

A szerzőről:

| Werner Obring cloud security architect, 2023. óta a Clico munkatársa. certified Solutions Architect Expert for AWS and Azure – Cloud Security, CNAPP sales/presales + implementation and DevSecOps expert |  |

Az IT Business 2025. május 27-i számában megjelent cikk szerkesztett változata.