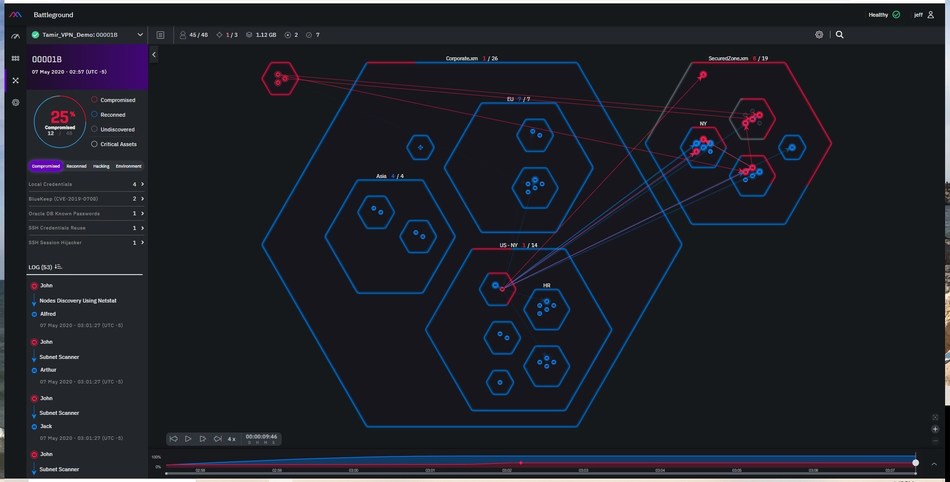

A Clico portfóliójának legújabb tagja a XM Cyber, mely forradalmian új megoldásával teszi lehetővé informatikai környezetünk biztonságának növelését. BAS megoldásuk (Breach Attack Simulation) a “hagyományos” sérülékenység vizsgálathoz képest egy teljesen új megközelítést alkalmaz, nemcsak felderíti a problémákat, hanem konkrét támadási útvonalak feltérképezésével és szimulációjával mutatja meg a felhasználónak, hogy milyen kitettségei vannak támadás esetén, hogy juthatnak be a környezetbe a támadók, és ezen felül javaslatokat ad arra, hogy ezeket a problémákat hogyan szüntessük meg. A platform tehát kiváló eszköz a biztonsági rések feltérképezésére, amihez többféle támadási forgatókönyvet használ (például: malware, phishing, belső hálózaton történő mozgás és egyéb támadási lehetőségek).

Így működik az XM Cyber CTEM platformja

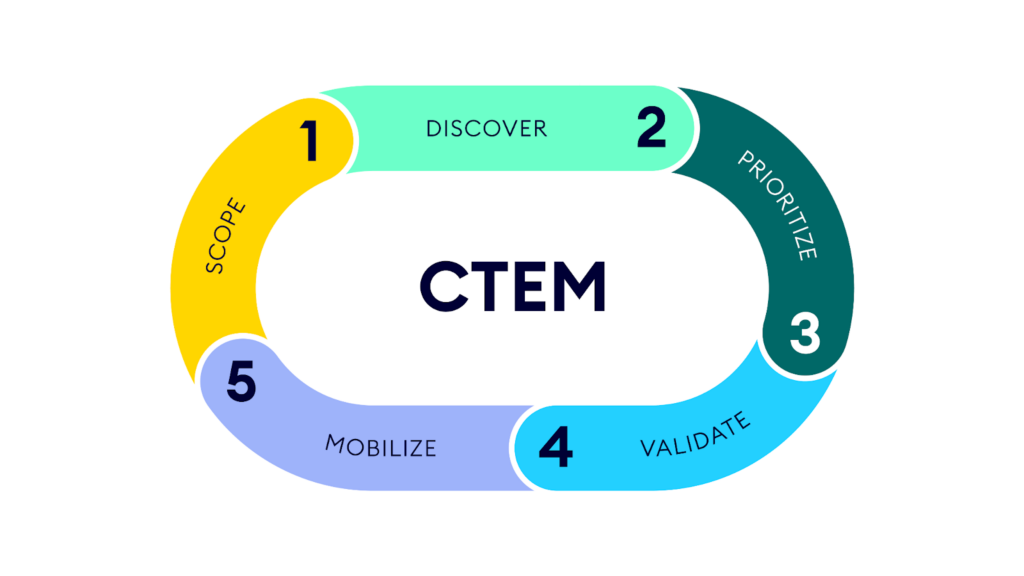

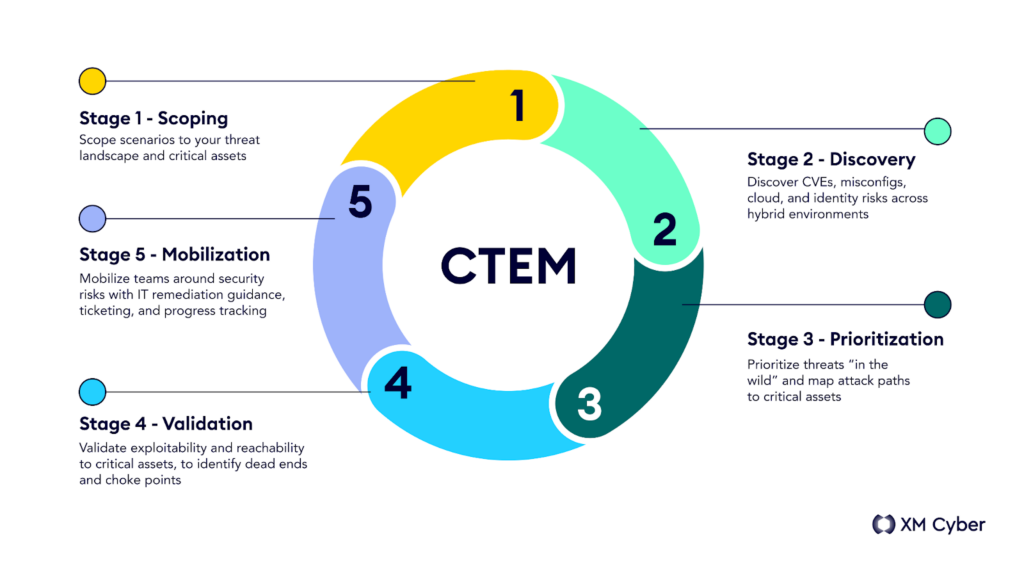

Az XM Cyber CTEM (Continuous Threat Exposure Management) platformja alkalmazkodik az aktuális kiberfenyegetésekhez, valós időben reagál a támadók által használt módszerekre, stratégiákra. Maga a CTEM módszer / keretrendszer egy 5 állomásból álló folyamat, ami kiterjed az informatikai rendszerek egészére, így segít a vállalatok számára csökkenteni a környezetük támadási felületét.

A CTEM 5 állomása

A CTEM 5 állomása a következő: scopeing, discovery, prioritization, validation és mobilization. Először meg kell értenünk a környezetünket, azonosítjuk az üzletileg kritikus infrastruktúrát. A következő fázisban feltérképezzük a teljes környezetünket, kitettségeket, sérülékenységeket keresünk, legyenek ezek jogosultságkezelési kitettségek vagy félrekonfigurált infrastruktúra. A harmadik lépésben a feltérképezett kitettségek és sérülékenységek priorizációjával foglalkozunk. Ez egy kulcsfontosságú rész, mivel itt kapjuk meg a valós veszélyt jelentő fenyegetéseket. A negyedik fázisban megvizsgáljuk, hogy az adott kitettségek milyen támadást eredményezhetnek, milyen útvonalon halad végig, és hogy mekkora esély van ennek kihasználására. Az utolsó lépés pedig a megfelelő üzemeltetői csapat bevonása, és a kitettségek, illetve sérülékenységek megszüntetése.

A döntéshozók bevonása

Az XM Cyber által használt CTEM megközelítés azt is jelenti, hogy az általában hasonló folyamatokban érintett IT biztonsági csapaton és a SOC-on kívül bevonja a döntéshozókat, üzleti vezetőket is. Ennek köszönhetően a kontrollok beépítése és további biztonsági intézkedések az üzleti priorizációhoz igazítva történnek meg. Emellett a platform által generált jelentések segítenek megérteni a vállalat IT környezetének biztonsági helyzetét, kitettségeit és sérülékenységeit.

Átlátható felhőkörnyezet

A gyártó emellett rendelkezik egy CSPM megoldással is (Cloud Security Posture Management), így a felhőkörnyezetünkről is teljes átláthatóságot kaphatunk. Láthatjuk a cég által használt erőforrásokat, ezek konfigurációs állapotát és kitettségét. A felhős környezetek esetén ugyanúgy képes lehetséges támadási útvonalakat modellezni, ami sok esetben nagy segítség, ugyanis sokszor nem látjuk az összefüggéseket bizonyos sérülékenységek, és az abból következő kitettségek közötti összefüggést.

Vigyázat, sérülékenység

Az XM Cyber megközelítése azért is előremutató, mivel alapvetően a fókuszt a támadók megakasztására és a támadási útvonalak megszüntetésére helyezi. Ezt úgy kell elképzelni, hogy az XM Cyber megmutatja nekünk azokat a súlyos sérülékenységeket, amelyek használatával bejuthatnak a támadók és kiindulási pontjaik lehetnek egy jövőbeli támadásnak, ezeket a rendszer choke pointnak nevezi. Tipikusan ilyen lehet mondjuk egy AWS szerepkör, ahonnan kiindulva eljuthat a támadó akár a kritikus infrastruktúrához, üzleti szempontból kiemelten fontos alkalmazásokhoz. A platform ezeket térképezi fel, és gyakorlatilag a támadási útvonalak leggyorsabb megszüntetésével éri el azt, hogy a környezetünk biztonságos legyen. A sérülékenységek és kitettségek javítására kontextus-központú megoldási javaslatokat ad, tehát a megszakítás után meg is szünteti azt a kitettséget. Folyamatosan figyelemmel követi az infrastruktúrát és pontozza az aktuális biztonsági szintet, mely segítségével konkrét képet ad arról, hogy hogyan fejlődik a környezetünk biztonsági szempontból.